內網安全 域信息收集與BloodHound應用實踐

隨著企業網絡規模的擴大,內網安全已成為信息安全領域的核心議題。在滲透測試和紅藍對抗中,域信息收集作為關鍵環節,能夠幫助安全團隊全面了解網絡結構和潛在攻擊路徑。本文將探討如何利用CS(Cobalt Strike)插件與Android環境結合BloodHound工具,實現高效的域信息收集與憑證管理,同時介紹相關信息安全軟件開發策略。

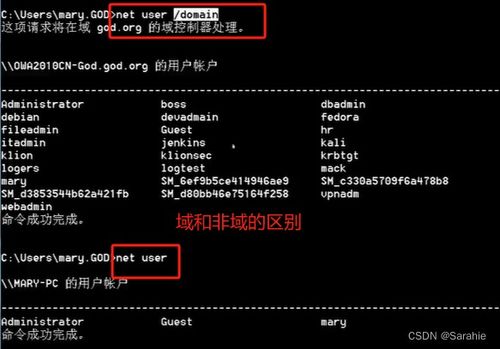

一、域信息收集的重要性

域信息收集是內網滲透的基礎,涉及獲取域控制器、用戶賬戶、組策略和信任關系等關鍵數據。通過收集這些信息,攻擊者或安全團隊能夠識別特權提升路徑和橫向移動機會。傳統方法依賴手動查詢,但效率低下;現代工具如BloodHound通過圖形化分析,自動化了這一過程,顯著提升了內網安全評估的準確性。

二、BloodHound工具的應用

BloodHound是一款開源的域環境分析工具,利用圖論原理可視化域內關系。它通過收集Active Directory數據,生成攻擊路徑圖,幫助識別如“域管理員權限獲取”等高風險場景。在實戰中,BloodHound常與Cobalt Strike集成:使用CS的插件(如SharpHound)在目標機器上執行數據收集腳本,然后將結果導入BloodHound進行分析。這種結合不僅簡化了操作,還支持團隊協作,適用于復雜的內網環境。

三、CS插件與網絡憑證管理

Cobalt Strike作為一款高級滲透測試框架,提供了豐富的插件生態,支持內網信息收集。例如,通過CS的憑證獲取功能,可以提取Windows系統的哈希和票據,用于橫向移動。結合BloodHound,這些憑證數據能夠映射出更完整的攻擊面。開發自定義CS插件可進一步自動化收集流程,例如集成SharpHound腳本,實現一鍵式域數據導出。在Android環境中,雖不直接涉及域收集,但可通過移動設備作為跳板,利用CS的Payload進行初始訪問,再轉向內網滲透。

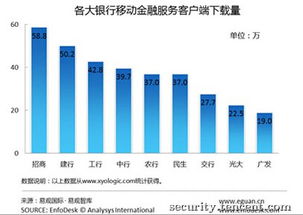

四、Android環境下的安全考量

Android設備常作為企業網絡的接入點,其安全性直接影響內網防護。在滲透測試中,可利用惡意應用或CS生成的Android Payload獲取設備權限,進而收集網絡憑證(如Wi-Fi密碼或VPN配置)。這需注意法律合規性,僅用于授權測試。信息安全軟件開發中,應強化Android應用的沙箱機制和證書驗證,防止憑證泄露。結合BloodHound的分析結果,可評估移動設備對域安全的影響,例如通過設備關聯用戶賬戶識別潛在風險。

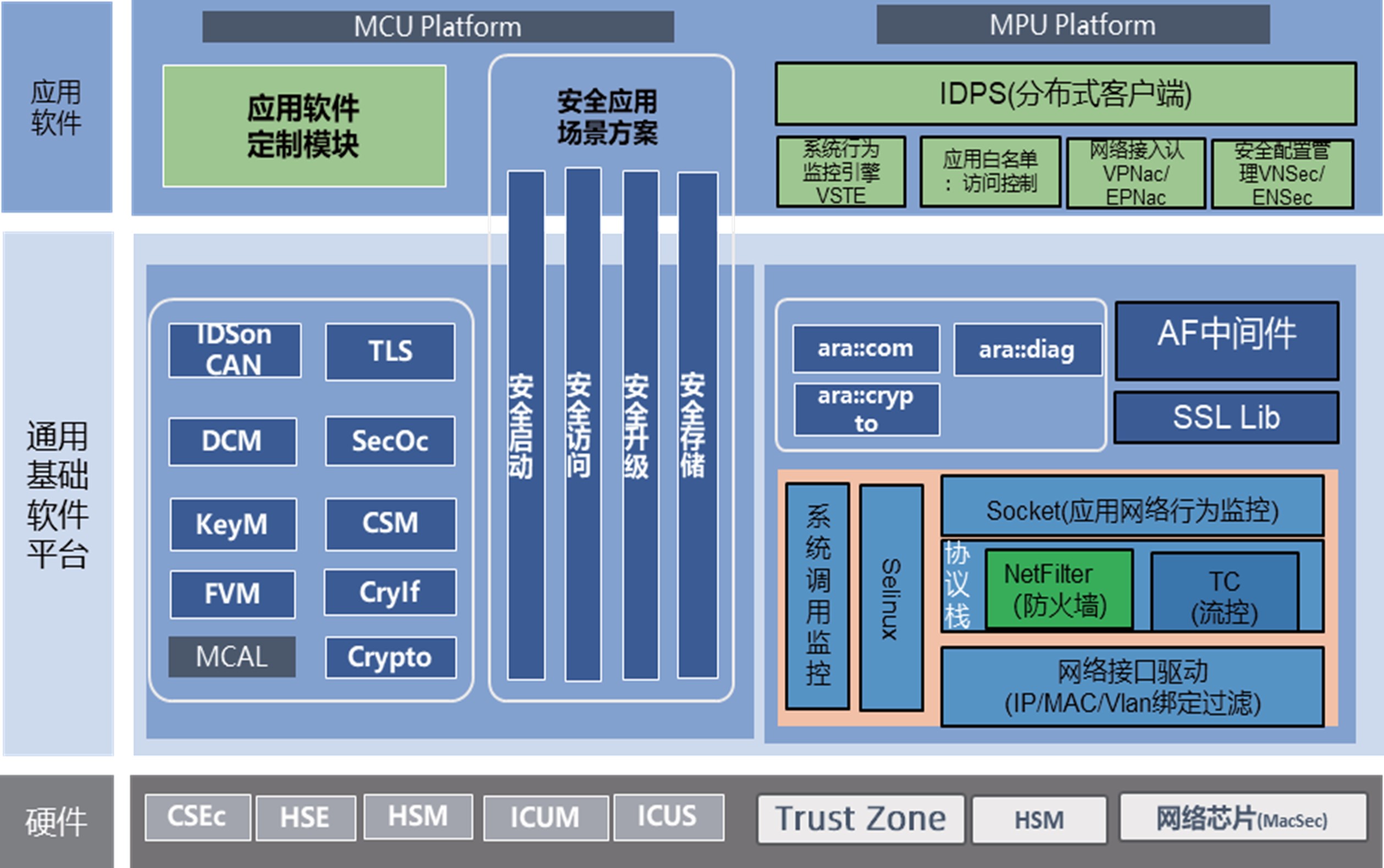

五、信息安全軟件開發策略

針對內網安全需求,開發定制化工具至關重要。重點包括:

- 集成BloodHound API,實現自動化數據收集和報告生成。

- 開發CS兼容插件,支持跨平臺(如Windows、Linux和Android)信息提取。

- 強化憑證加密與存儲,防止在傳輸和存儲過程中被竊取。

- 遵循安全開發生命周期(SDL),確保工具自身不被惡意利用。

通過持續迭代和社區貢獻,此類軟件能夠提升內網防御的主動性和響應速度。

內網安全依賴于高效的域信息收集和工具整合。BloodHound與Cobalt Strike的結合,為安全團隊提供了強大的分析能力,而Android環境的融入則擴展了攻擊面。信息安全軟件開發應注重自動化、集成化和合規性,以應對日益復雜的網絡威脅。企業應定期進行滲透測試,利用這些工具強化內網防護,確保業務連續性。

如若轉載,請注明出處:http://m.17dig.cn/product/2.html

更新時間:2026-02-08 10:49:10